ABCdatos

ABCdatos | ||

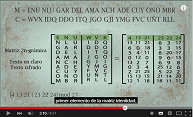

¿Cómo se ataca por Gauss-Jordan la cifra de Hill?

PUBLICIDAD Johann Karl Friedrich Gauss fue, entre otras cosas, un destacado matemático alemán que contribuyó significativamente al desarrollo de la teoría de números. Conjuntamente con Wilhelm Jordan, geodesista también alemán, inventan el sistema conocido como Eliminación de Gauss-Jordan que permite encontrar matrices inversas. Aplicando este método, seremos capaces de romper la clave de Hill.

(Se muestran 10 de 42) ¿Cómo funciona el algoritmo RC4? RC4, acrónimo de Ron's Code número 4, es un algoritmo de cifrado en flujo diseñado por Ronald Rivest en el año 1987 y guardado en secreto durante años. Sin... ► sigue leyendo ¿Cómo se clasifican los sistemas de cifra moderna? Es nueva píldora formativa proyecto Thoth comienza un bloque dedicado a la criptografía moderna. La píldora 26 presenta la clasificación de los algoritmos que actualmente... ► sigue leyendo ¿Cómo se usan los registros de desplazamiento en la cifra? Esta píldora formativa 33 del proyecto Thoth, corresponde a la segunda píldora de la serie sobre cifrado en flujo. Un registro de desplazamiento es un sistema, circuito o memoria de n... ► sigue leyendo ¿Qué son los postulados de Golomb? Píldora formativa número 32 del proyecto Thoth. Esta es la primera píldora de una serie de 4 sobre cifrado en flujo. Solomon Golomb es un matemático norteamericano nacido... ► sigue leyendo ¿Cómo se oculta información con esteganografía? Se trata de la segunda y última píldora dedicada a la esteganografía, escrita por el Dr. Alfonso Muñoz Muñoz. El procedimiento para ocultar información... ► sigue leyendo ¿Qué es la esteganografía? La criptografía es segura mientras nadie demuestre lo contrario, dicen los entendidos. Mientras la ciencia de la criptografía tiene como objetivo hacer una comunicación... ► sigue leyendo ¿Cómo funciona el algoritmo RSA? Píldora formativa Thoth 39 que nos explica cómo funciona y en qué basa su fortaleza el algoritmo RSA. En febrero de 1978, es decir poco más de un año después... ► sigue leyendo ¿Qué es la cifra por sustitución polialfabética? Aspectos básicos y la fortaleza añadida a la cifra en los sistemas por sustitución cuando se utilizan dos o más alfabetos. Esta píldora número 14 nos... ► sigue leyendo ¿Por qué hablamos de criptografía clásica y moderna? Seguramente te habrás hecho la siguiente pregunta: ¿por qué se habla de criptografía clásica y de criptografía moderna? Si son dos cosas distintas... ► sigue leyendo Calculando inversos con el algoritmo extendido de Euclides ¿Cómo calculamos inversos con el algoritmo extendido de Euclides? Como ya se ha explicado en píldoras anteriores, en criptografía es de vital importancia conocer el valor... ► sigue leyendo Protocolo de reparto de secretos Alicia y Bernardo nos enseñan en esta ocasión cómo es posible diseñar y llevar a cabo un protocolo para proteger un secreto contra su posible pérdida, robo o... ► sigue leyendo Principios de la criptografía y hechos históricos Esta cuarta y última lección analiza los principios básicos en los que se cimenta la criptografía de la mano de los 6 postulados o principios de Auguste Kerckhoffs... ► sigue leyendo Conceptos básicos de la criptografía Tercera lección en la que se brindan algunas definiciones básicas de términos relacionados con la criptografía. Se ve la diferencia existente entre cifrar y codificar,... ► sigue leyendo Ver más tutoriales de esta categoría

| Refina tu búsqueda | |