ABCdatos

ABCdatos | ||

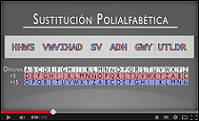

¿Qué es la cifra por sustitución polialfabética?

PUBLICIDAD Esta píldora número 14 nos presenta los aspectos básicos y la fortaleza añadida a la cifra por sustitución cuando se utilizan dos o más alfabetos. Como su nombre lo indica, la sustitución polialfabética consiste en que cada letra del texto en claro se va sustituyendo por una letra de un alfabeto de cifrado distinto, de acuerdo a una clave o a las posiciones que ocupan los caracteres en el texto en claro. Al usar dos o más alfabetos, las estadísticas del lenguaje ya no se manifiestan de manera tan clara en el criptograma, dificultado así el criptoanálisis. El vídeo incluye archivo srt de subtítulos para personas con limitaciones auditivas.

(Se muestran 10 de 42) ¿Qué es la cifra de Vigenère? Esta píldora número 19 presenta el método de cifra polialfabética cuya fortaleza lo hizo indescifrable durante más de 250 años. Blaise de Vigenère fue... ► sigue leyendo ¿Qué son los postulados de Golomb? Píldora formativa número 32 del proyecto Thoth. Esta es la primera píldora de una serie de 4 sobre cifrado en flujo. Solomon Golomb es un matemático norteamericano nacido... ► sigue leyendo Píldora 10: ¿Cómo se clasifican sistemas cifra clásica? Esta píldora informativa número 10, presenta una clasificación atendiendo al tipo de operación que se realizará al texto en claro durante la cifra para lograr bien... ► sigue leyendo Píldora 6: ¿Ciframos, codificamos o encriptamos? Funcionamiento, importancia, fortalezas y debilidades de la criptografía. Aunque el estudio de la criptografía puede llegar a ser tan amplio y complejo como se desee, y que en algunas... ► sigue leyendo ¿Cómo funciona el hash MD5? Las siglas MD5 corresponden a Message Digest número 5, un algoritmo de resumen desarrollado en 1991 por Ron Rivest. Aunque ha sido muy popular, entre otras razones por su alta velocidad,... ► sigue leyendo ¿Qué es la cifra por sustitución monoalfabética? En esta píldora informativa se resumen los conceptos genéricos de los sistemas criptográficos por sustitución que utilizan un único alfabeto de cifrado. Se trata de... ► sigue leyendo Píldora 12:¿Qué son inversos multiplicativos cuerpo? En esta píldora se explica el significado de los inversos multiplicativos en un cuerpo y la importancia de su existencia para el descifrado de un criptograma, siendo éste el elemento... ► sigue leyendo ¿Cómo funciona el algoritmo RSA? Píldora formativa Thoth 39 que nos explica cómo funciona y en qué basa su fortaleza el algoritmo RSA. En febrero de 1978, es decir poco más de un año después... ► sigue leyendo ¿Cómo se oculta información con esteganografía? Se trata de la segunda y última píldora dedicada a la esteganografía, escrita por el Dr. Alfonso Muñoz Muñoz. El procedimiento para ocultar información... ► sigue leyendo ¿Qué es la esteganografía? La criptografía es segura mientras nadie demuestre lo contrario, dicen los entendidos. Mientras la ciencia de la criptografía tiene como objetivo hacer una comunicación... ► sigue leyendo Criptografía con emparejamientos Esta es la tercera lección del curso "Criptografía con curvas elípticas", sus autores nos muestran, usando , un intercambio de claves a tres partes, una firma digital corta y el... ► sigue leyendo Criptografía con curvas elípticas Lección 1. Criptosistemas basados en el problema del logaritmo discreto. Temario Apartado 1.1. Ley de grupo en una curva elíptica Apartado 1.2. Curvas elípticas sobre cuerpos... ► sigue leyendo Criptografía Clásica Documento dedicado al conocimiento de las técnicas de la criptografía clásica. Puesto que estas técnicas y artilugios no dejan de ser un mero entretenimiento cultural en... ► sigue leyendo Ver más tutoriales de esta categoría

| Refina tu búsqueda | |